APT41 proniká do sítí v Itálii, Španělsku, Tchaj-wanu, Turecku a Velké Británii

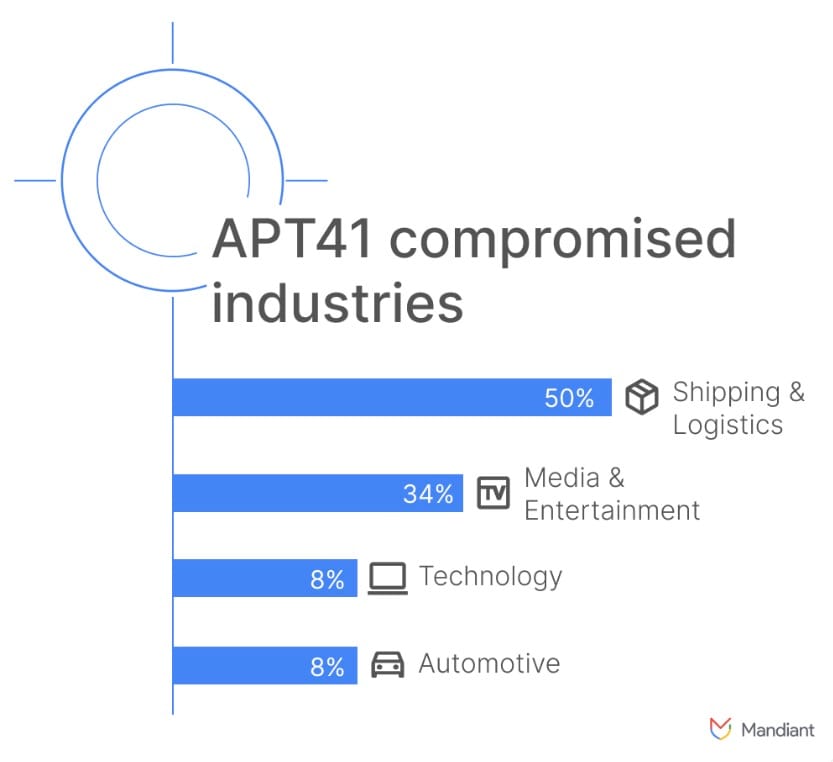

Několik organizací působících v odvětvích logistiky, médií, technologií a automobilového průmyslu v Itálii, Španělsku, na Tchaj-wanu, v Thajsku, Turecku a Velké Británii se stalo terčem hackerské skupiny APT41 která sídlí v Číně.

Několik organizací působících v odvětvích logistiky, médií, technologií a automobilového průmyslu v Itálii, Španělsku, na Tchaj-wanu, v Thajsku, Turecku a Velké Británii se stalo terčem hackerské skupiny APT41 která sídlí v Číně.

"APT41 od roku 2023 úspěšně infiltrovala a udržovala dlouhodobý neautorizovaný přístup do sítí mnoha obětí, což jí umožnilo získávat citlivé údaje po delší dobu," uvedla společnost Mandiant vlastněná společností Google

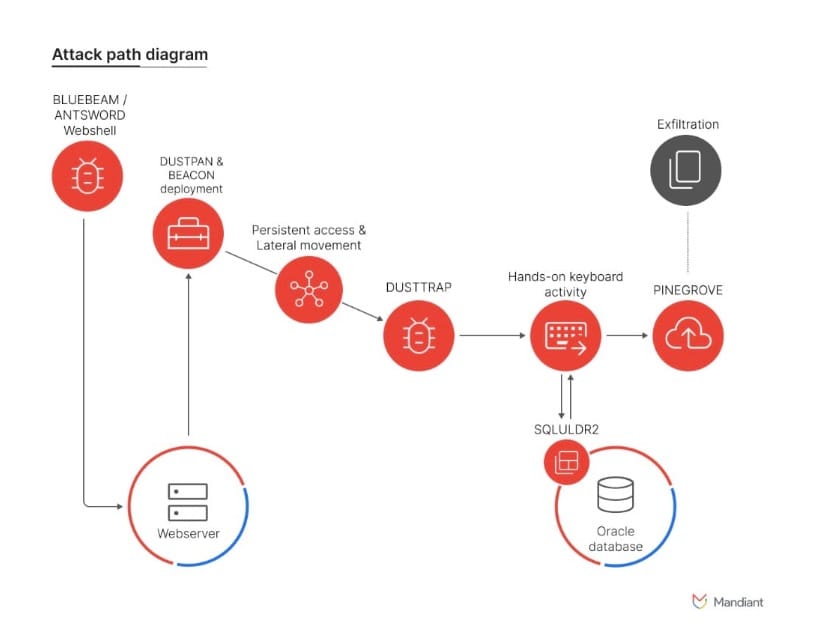

Útočník nasadil kombinaci webových shellů ANTSWORD a BLUEBEAM pro perzistenci. Tyto webové shelly byly identifikovány na serveru Tomcat Apache Manager a byly aktivní nejméně od roku 2023. APT41 využívala tyto webové shelly ke spuštění souboru certutil.exe který stáhl dropper DUSTPAN, který skrytě nahrál BEACON.

Dešifrovaný payload byl navržen tak, aby navázal komunikační kanály buď s C2C infrastrukturou ovládanou skupinou APT41, nebo v některých případech s kompromitovaným účtem Google Workspace, čímž se jeho škodlivé aktivity dále mísily s legitimním provozem.