Falešné weby Putty a WinSCP v reklamách google šíří ransomware

Nedávná zpráva společnosti Rapid7 uvádí, že kampaň ve vyhledávačích zobrazovala reklamy na falešné weby Putty a WinSCP při vyhledávání slov download winscp nebo download putty.

Nedávná zpráva společnosti Rapid7 uvádí, že kampaň ve vyhledávačích zobrazovala reklamy na falešné weby Putty a WinSCP při vyhledávání slov download winscp nebo download putty.

Tyto reklamy používaly typosquattingová doménová jména jako puutty[.]org, wnscp[.]net a vvinscp[.]net.

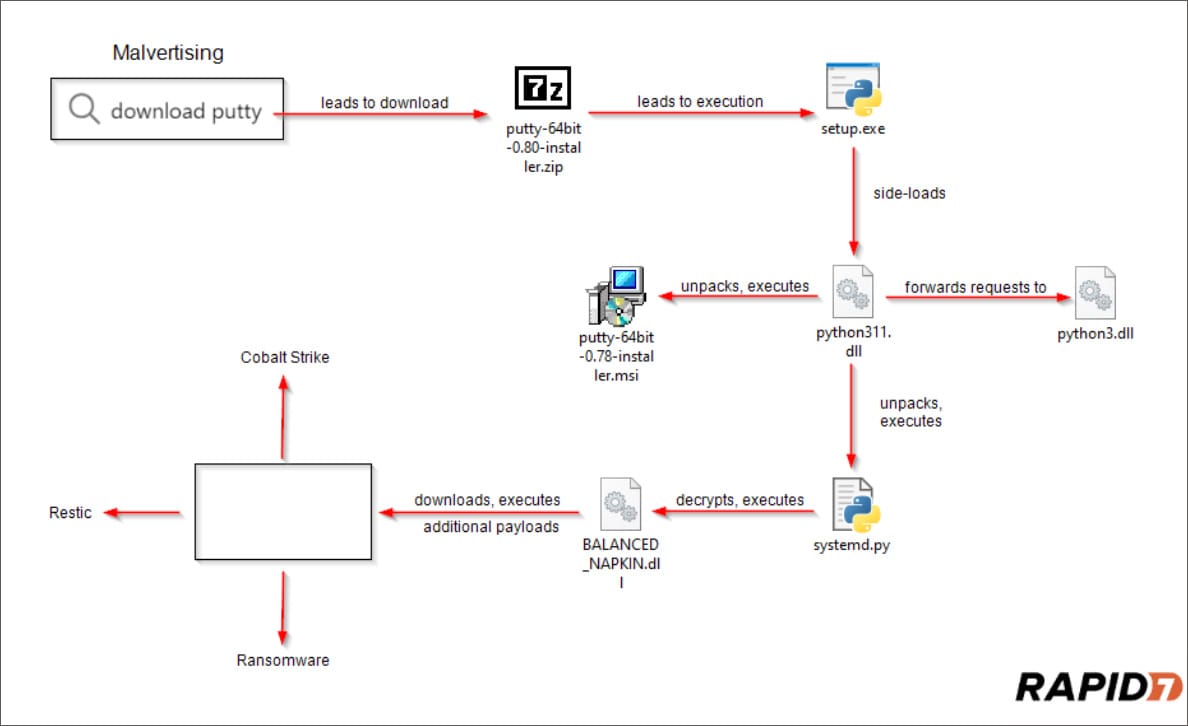

Tyto stránky obsahují odkazy ke stažení ZIP archivu ze serverů útočníka. Tyto archivy obsahují spustitelný soubor Setup.exe, což je přejmenovaný a legitimní spustitelný soubor Python pro Windows(pythonw.exe), a škodlivý soubor python311.dll.

Když uživatel spustí soubor Setup.exe v domnění, že instaluje PuTTY nebo WinSCP, načte škodlivou DLL knihovnu, která extrahuje a spustí šifrovaný Python skript .

Tento skript nakonec nainstaluje sadu nástrojů Sliver post-exploitation, oblíbený nástroj používaný pro prvotní přístup do podnikových sítí.

Podle společnosti Rapid7 použil útočník nástroj Sliver ke vzdálenému spuštění dalších užitečných aplikací, včetně Cobalt Strike beaconu. Útočníci začnou s exfiltraci dat a pokusí se o nasazení šifrovacího ransomwaru.