Security Sunday 21/2024

Vítejte u Security Sunday 21/2024, týdenního přehledu událostí ze světa cybersecurity. (20.05. – 26.05.2024)

Nový ransomware ShrinkLocker používá k šifrování souborů BitLocker

Nový ransomware s názvem ShrinkLocker vytváří nový spouštěcí oddíl a šifruje podnikové systémy pomocí nástroje Windows BitLocker.

Nástroj ShrinkLocker je napsán v jazyce Visual Basic Scripting (VBScript). Jednou z jeho funkcí je zjišťování konkrétní verze systému Windows spuštěné na cílovém počítači pomocí nástroje Windows Management Instrumentation (WMI).

Útok pokračuje pouze v případě, že jsou splněny určité parametry, jako je aktuální doména shodná s cílem a verze operačního systému novější než Vista. V opačném případě ShrinkLocker automaticky skončí a odstraní se.

Pokud cíl odpovídá požadavkům útoku, malware pomocí nástroje diskpart v systému Windows zmenší každý oddíl, který není zaváděcí, o 100 MB a rozdělí nepřidělené místo do nových primárních svazků stejné velikosti.

Stejné operace změny velikosti se provádějí i v jiných verzích operačního systému Windows, ale s jiným kódem, vysvětlují výzkumníci ve své technické analýze.

Nástroj ShrinkLocker také upravuje položky registru, aby zakázal připojení ke vzdálené ploše nebo povolil šifrování BitLocker na hostitelích bez modulu TPM.

Ransomware využívající k šifrování počítačů nástroj BitLocker není novinkou. Útočníci použil tuto bezpečnostní funkci v systému Windows k zašifrování 100 TB dat na 40 serverech v nemocnici v Belgii.

Google opravuje osmý zero-day v prohlížeči Chrome v tomto roce

Společnost Google vydala novou nouzovou bezpečnostní aktualizaci, která řeší osmou zero-day zranitelnost v prohlížeči Chrome, u níž bylo potvrzeno, že je aktivně zneužívána.

Bezpečnostní problém objevil Clément Lecigne ze společnosti Google a je sledován jako CVE-2024-5274. Jedná se o "záměnu typu" s vysokou závažností ve V8, JavaScriptovém enginu prohlížeče Chrome, který je zodpovědný za provádění JS kódu.

"Společnost Google si je vědoma, že existuje exploit pro CVE-2024-5274," uvedla společnost v bezpečnostním doporučení.

Společnost Google nesdělila technické podrobnosti o chybě, aby ochránila uživatele před potenciálními pokusy o zneužití ze strany útočníků a umožnila jim nainstalovat verzi prohlížeče, která problém řeší.

CVE-2024-5274 je osmou aktivně zneužívanou zranitelností, kterou společnost Google od začátku roku v prohlížeči Chrome opravila, a třetí v tomto měsíci.

Oprava se objeví ve verzi 125.0.6422.112/.113 pro Windows a Mac, zatímco uživatelé Linuxu dostanou aktualizaci ve verzi 125.0.6422.112 v následujících týdnech.

Chyba v systému GitLab umožňuje útočníkům ovládnout účty

V systému GitLab byla opravena zranitelnost s vysokou závažností, kterou mohli neautentizovaní útočníci zneužít k převzetí uživatelských účtů pomocí XSS (cross-site scripting).

Chyba sledovaná jako CVE-2024-4835 je slabina XSS v editoru kódu VS (webové prostředí IDE).

Tuto zranitelnost sice mohou využít při útocích, které nevyžadují ověření, ale interakce uživatele je stále nutná, což zvyšuje složitost útoků.

"Dnes vydáváme verze 17.0.1, 16.11.3 a 16.10.6 pro GitLab Community Edition (CE) a Enterprise Edition (EE)," uvedl GitLab.

Na začátku tohoto měsíce varovala CISA, že útočníci nyní aktivně zneužívají další zranitelnost, kterou v lednu opravila společnost GitLab. Tato chyba zabezpečení s maximální závažností, sledovaná jako CVE-2023-7028, umožňuje neautentifikovaným útočníkům převzít kontrolu nad účty GitLab prostřednictvím obnovení hesla.

Norsko doporučuje nahradit SSL VPN za IPSec

Norské Národní centrum kybernetické bezpečnosti (NCSC) doporučuje nahradit řešení SSLVPN/WebVPN alternativními řešeními kvůli opakovanému zneužívání k průniku do podnikových sítí.

Organizace doporučuje, aby byl přechod dokončen do roku 2025, zatímco organizace podléhající "zákonu o bezpečnosti" nebo organizace v kritické infrastruktuře by měly přijmout bezpečnější alternativy do konce roku 2024.

"Závažnost zranitelností a opakované zneužívání tohoto typu zranitelností ze strany útočníků znamená, že NCSC doporučuje nahradit řešení pro zabezpečený vzdálený přístup využívající SSL/TLS bezpečnějšími alternativami. NCSC doporučuje využít IPsec s výměnou internetových klíčů (IKEv2)," uvádí se v oznámení NCSC.

Organizace pro kybernetickou bezpečnost sice připouští, že IPsec s IKEv2 není bez chyb, ale domnívá se, že přechod na něj by výrazně snížil vektor útoků, protože ve srovnání s protokolem SSLVPN je méně tolerantní k chybám v konfiguraci.

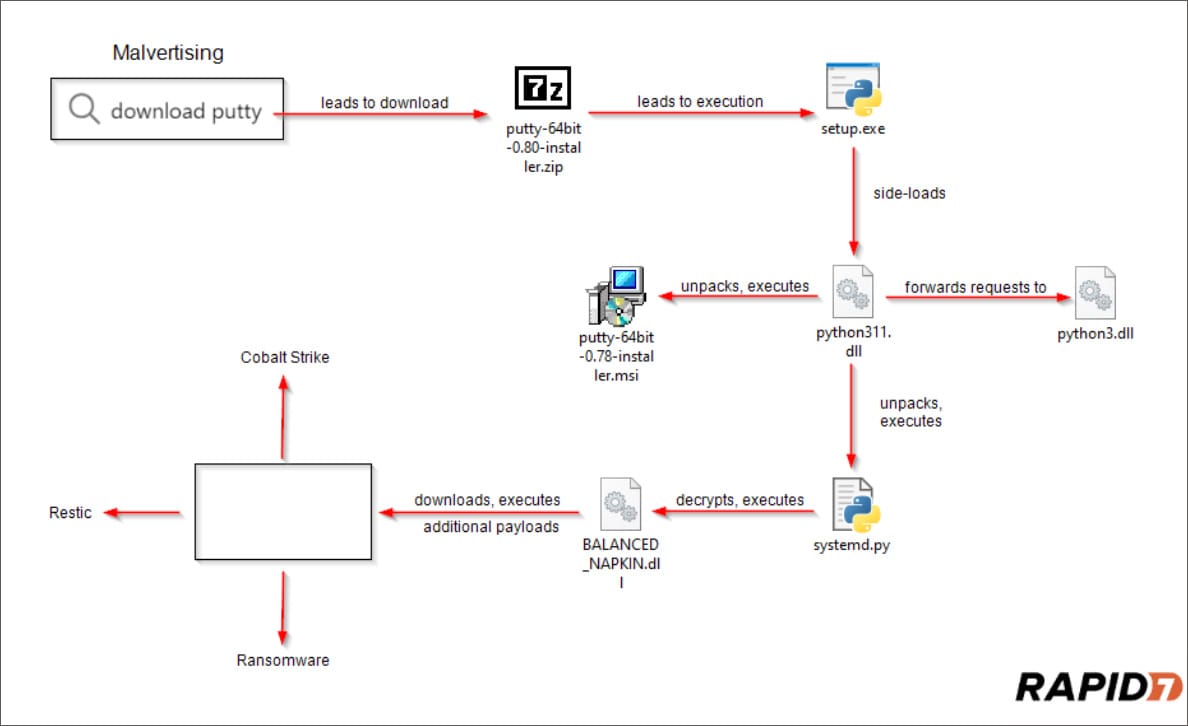

Falešné weby Putty a WinSCP v reklamách google šíří ransomware

Nedávná zpráva společnosti Rapid7 uvádí, že kampaň ve vyhledávačích zobrazovala reklamy na falešné weby Putty a WinSCP při vyhledávání slov download winscp nebo download putty.

Tyto reklamy používaly typosquattingová doménová jména jako puutty[.]org, wnscp[.]net a vvinscp[.]net.

Tyto stránky obsahují odkazy ke stažení ZIP archivu ze serverů útočníka. Tyto archivy obsahují spustitelný soubor Setup.exe, což je přejmenovaný a legitimní spustitelný soubor Python pro Windows(pythonw.exe), a škodlivý soubor python311.dll.

Když uživatel spustí soubor Setup.exe v domnění, že instaluje PuTTY nebo WinSCP, načte škodlivou DLL knihovnu, která extrahuje a spustí šifrovaný Python skript .

Tento skript nakonec nainstaluje sadu nástrojů Sliver post-exploitation, oblíbený nástroj používaný pro prvotní přístup do podnikových sítí.

Podle společnosti Rapid7 použil útočník nástroj Sliver ke vzdálenému spuštění dalších užitečných aplikací, včetně Cobalt Strike beaconu. Útočníci začnou s exfiltraci dat a pokusí se o nasazení šifrovacího ransomwaru.

To je pro tento týden vše. Děkuji za odběr a těším se příští týden.