Security Sunday 23/2024

Ticketmaster potvrdil únik dat 560 milionu uživatelů

Společnost Ticketmaster Live Nation potvrdila, že při kybernetickém útoku byla odhalena interní data 560 milionů zákazníků.

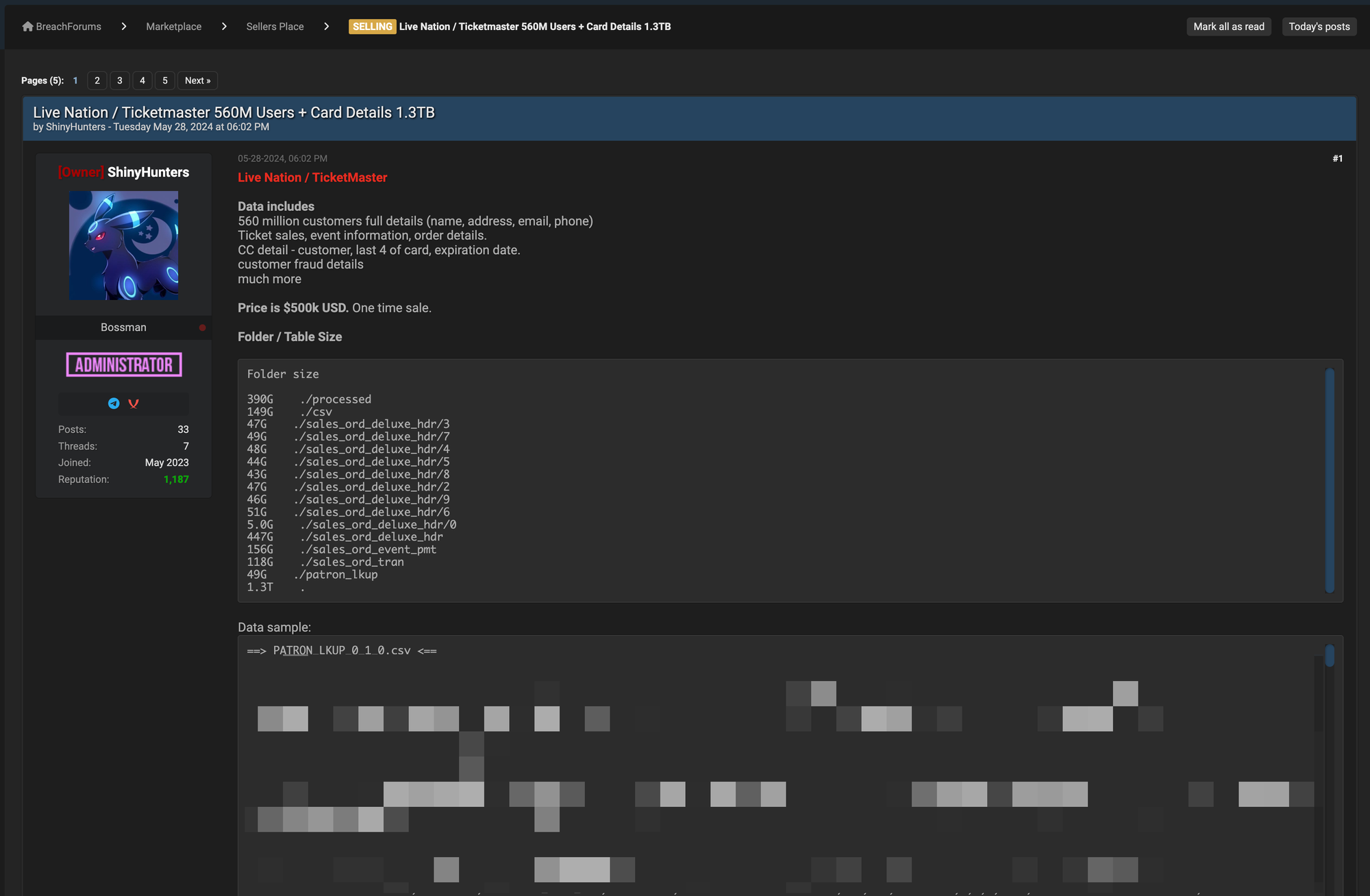

"Dne 27. května 2024 nabídl útočník prostřednictvím webu breachforums k prodeji údajná data uživatelů společnosti. Pracujeme na snížení rizika pro naše uživatele i společnost, informovali jsme o tom orgány činné v trestním řízení a spolupracujeme s nimi. Podle potřeby také informujeme regulační orgány a uživatele s ohledem na neoprávněný přístup k osobním údajům."

Útočník pod názvem ShinyHunters prodává 1,3 TB ukradených údajů o zákaznících, včetně jmen, adres, e-mailů a telefonních čísel, posledních čtyř číslic čísel platebních karet, dat jejich platnosti a mnoha dalších údajů. Tento soubor dat je nabízen za 500 000 dolarů.

Společnost Live Nation různým médiím potvrdila, že třetí stranou, jejíž prostředí bylo cílem narušení, je společnost Snowflake, která se zabývá cloudovými úložišti.

"K dnešnímu dni se nedomníváme, že by tato aktivita byla způsobena nějakou zranitelností, chybnou konfigurací nebo škodlivou činností v rámci produktu Snowflake."

Zajímavé je, že navzdory údajně velkému počtu zákazníků, kterých se incident dotkl, společnost Live Nation jeho provozní a finanční dopad na firmu bagatelizovala.

"Ke dni podání tohoto oznámení incident neměl a domníváme se, že ani nemůže mít podstatný dopad na naše celkové obchodní operace nebo na naši finanční situaci či výsledky hospodaření," uvádí se v závěru prohlášení pro Komisi pro cenné papíry a burzy (SEC). "Nadále vyhodnocujeme rizika a naše úsilí o nápravu pokračuje."

Oracle WebLogic Server pod aktivním útokem

Americká Agentura pro kybernetickou bezpečnost CISA přidala do katalogu známých zneužívaných zranitelností (KEV) bezpečnostní chybu ovlivňující server Oracle WebLogic Server s odkazem na důkazy o aktivním zneužívání.

Problém je označen jako CVE-2017-3506 (skóre CVSS: 7,4) a týká se zranitelnosti spočívající ve vkládání příkazů, kterou lze zneužít k získání neoprávněného přístupu k serverům a převzetí úplné kontroly.

"Oracle WebLogic Server, produkt ze sady Fusion Middleware, obsahuje zranitelnost typu "command injection", která útočníkovi umožňuje spustit libovolný kód prostřednictvím speciálně vytvořeného HTTP požadavku obsahujícího škodlivý dokument XML," uvedla CISA.

Agentura sice nezveřejnila povahu útoků zneužívajících tuto zranitelnost, ale čínská kryptojackingová skupina známá jako 8220 Gang (a také jako Water Sigbin) ji využívá od začátku loňského roku a zapojuje neopravená zařízení do botnetu pro těžbu kryptoměn.

Vzhledem k aktivnímu zneužívání CVE-2017-3506 se doporučuje aplikovat nejnovější opravy a ochránit tak své sítě před potenciálními hrozbami.

Zero Click útok na TikTok přebírá účty celebrit a známých značek

Škodlivý kód přebírá účty na TikToku a podle zdrojů ze společnosti již napadl oficiální účty celebrit a značek, včetně oficiálního účtu CNN.

Mezi další postižené účty patří podle zdrojů Paris Hilton a oficiální účet značky Sony.

Malware se přenáší prostřednictvím DM a nevyžaduje od uživatelů stažení, kliknutí, reakci ani žádný jiný úkon kromě otevření zprávy. Zatím není jasné kolik účtů bylo zasaženo.

Mluvčí TikToku Alex Haurek řekl: "Náš bezpečnostní tým si je vědom potenciálního zneužití, které se zaměřuje na řadu účtů značek a celebrit. Přijali jsme opatření, abychom tento útok zastavili a zabránili mu v budoucnu. V případě potřeby pracujeme přímo s majiteli postižených účtů na obnovení přístupu."

Haurek v úterý v poledne dodal, že počet účtů, u kterých společnost zjistila, že byly kompromitovány, je "velmi malý", ale odmítl uvést konkrétní číslo nebo nabídnout podrobnosti o tom, jak TikTok chrání další odhalené účty. Je potřeba si uvědomit že TikTok má více než miliardu uživatelů po celém světě.

Paris Hilton, CNN ani společnost Sony na žádosti o komentář do tisku nereagovaly.

Služba TikTok byla v posledních letech několikrát napadena hackery. V létě 2023 společnost TikTok přiznala, že až 700 000 účtů v Turecku bylo kompromitováno kvůli tomu, že společnost používala nezabezpečené SMS kanály pro dvoufaktorové ověřování. K problému došlo krátce před ostře sledovanými tureckými prezidentskými volbami.

V roce 2022 objevili výzkumníci společnosti Microsoft další zranitelnost v aplikaci, která umožňovala hackerům ovládnout účty jediným kliknutím. V tomto případě byly účty kompromitovány, když uživatelé klikli na škodlivý odkaz.

FBI získala 7 000 LockBit klíčů, vyzývá oběti ransomwaru, aby se ozvaly

FBI vyzývá dřívější oběti útoků ransomwaru LockBit, aby se ozvaly, poté co odhalila, že získala více než 7 000 dešifrovacích klíčů, které je možné použít k bezplatnému obnovení zašifrovaných dat. Zástupce ředitele kybernetické divize FBI Bryan Vorndran to oznámil ve středu na bostonské konferenci o kybernetické bezpečnosti 2024.

"Z našeho pokračujícího narušování systému LockBit máme nyní více než 7 000 dešifrovacích klíčů a můžeme obětem pomoci získat zpět jejich data" uvedl vedoucí kybernetické sekce FBI ve svém projevu.

Tato výzva k akci přichází poté, co orgány činné v trestním řízení v únoru 2024 zlikvidovaly infrastrukturu společnosti LockBit v rámci mezinárodní operace nazvané "Operace Cronos".

Policie tehdy zabavila 34 serverů obsahujících více než 2 500 dešifrovacích klíčů, které pomohly vytvořit bezplatný dešifrovací program LockBit 3.0 Black Ransomware.

Po analýze zabavených dat britská Národní kriminální agentura a americké ministerstvo spravedlnosti odhadují, že gang a jeho pobočky získali až 1 miliardu dolarů na výkupném po 7 000 útocích zaměřených na organizace po celém světě v období od června 2022 do února 2024.

Navzdory snahám orgánů činných v trestním řízení je však LockBit stále aktivní a od té doby přešel na nové servery a dark web domény.

Kritická zranitelnost PHP vystavuje miliony serverů riziku

Společnost DEVCORE objevila kritickou zranitelnost RCE v programovacím jazyce PHP.

Příčina této zranitelnosti spočívá v přehlédnutí funkce Best-Fit pro převod kódování v operačním systému Windows při implementaci jazyka PHP. Toto nedopatření umožňuje útočníkům obejít ochranu implementovanou pro předchozí zranitelnost CVE-2012-1823 prostřednictvím specifických znakových sekvencí. V důsledku toho lze na vzdálených serverech PHP spustit libovolný kód prostřednictvím útoku typu argument injection, což umožňuje neoprávněný přístup a ovládání.

Zranitelnost CVE-2024-4577 se sice týká všech verzí PHP v systému Windows, ale nejvíce postižené jsou verze, které jsou stále v aktivní údržbě:

- PHP 8.3 (verze před 8.3.8)

- PHP 8.2 (verze před 8.2.20)

- PHP 8.1 (verze před 8.1.29)

DEVCORE klasifikoval tuto zranitelnost jako "kritickou" vzhledem k jejímu rozsáhlému dopadu a relativně snadnému zneužití. Firma problém neprodleně nahlásila vývojovému týmu PHP, který 6. června 2024 vydal záplaty. Je důležité poznamenat, že větve PHP 8.0, PHP 7 a PHP 5 jsou nyní End-of-Life a již nejsou udržovány.

Uživatelé XAMPP, populárního vývojového prostředí PHP pro Windows, jsou obzvláště zranitelní kvůli výchozí konfiguraci, která vystavuje binární soubor PHP. XAMPP zatím nevydal aktualizaci pro tuto zranitelnost, ale společnost DEVCORE poskytla návod, jak riziko dočasně zmírnit.

Bezpečnostní experti zdůrazňují naléhavost opravy této zranitelnosti vzhledem k tomu, že PHP je na webu všudypřítomné. Podle společnosti W3Techs téměř 76,2 % všech webových stránek používá na straně serveru jazyk PHP. To znamená, že pokud nebude zranitelnost urychleně odstraněna, mohou být ohroženy miliony webových stránek.