Security Sunday 24/2024

Vítejte u Security Sunday, Vašeho týdenního shrnutí novinek ze světa cybersecurity.

Vítejte u Security Sunday, Vašeho týdenního shrnutí novinek ze světa cybersecurity.

Čínští hackeři zneužili chybu společnosti Fortinet a infikovali 20 000 systémů po celém světě

Čínou sponzorovaní hackeři získali v letech 2022 až 2023 přístup do 20 000 systémů FortiGate společnosti Fortinet po celém světě zneužitím známé kritické bezpečnostní chyby.

Kampaň byla zaměřena na desítky západních vlád, mezinárodních organizací a velké množství společností obranného průmyslu.

"Státní aktér stojící za touto kampaní věděl o zranitelnosti v systémech FortiGate již nejméně dva měsíce předtím, než společnost Fortinet odhalila tuto zranitelnost. Během tohoto zero-day období aktér infikoval 14 000 zařízení." uvedlo nizozemské Národní centrum kybernetické bezpečnosti (NCSC) v novém bulletinu.

Zjištění navazují na dřívější zprávu z února 2024, podle níž útočníci pronikli do počítačové sítě používané nizozemskými ozbrojenými silami pomocí zneužití CVE-2022-42475 (skóre CVSS: 9,8), který umožňuje vzdálené spuštění kódu.

Útok otevřel cestu k nasazení zadních vrátek s kódovým označením COATHANGER, která poskytovala trvalý vzdálený přístup k napadeným zařízením a sloužila jako výchozí bod pro další malware.

Nejnovější událost opět podtrhuje pokračující trend kybernetických útoků zaměřených na hraniční prvky s cílem prolomit zájmové sítě.

Londýnské nemocnice po útoku ransomwaru zrušily více než 800 operací

NHS England dnes oznámila, že několik londýnských nemocnic, které byly minulý týden zasaženy útokem ransomwaru Synnovis, bylo nuceno zrušit stovky plánovaných operací.

"Údaje za první týden po útoku (3.-9. června) ukazují, že ve dvou nejvíce postižených nemocnicích - King's College Hospital a Guy's and St Thomas' - bylo nutné přeorganizovat více než 800 plánovaných operací a 700 ambulantních návštěv," uvedla NHS.

Společnost Synnovis se soustředí na technickou obnovu systému a v následujících týdnech plánuje zahájit obnovu některých funkcí svého IT systému. Úplná technická obnova však bude nějakou dobu trvat.

Postižené nemocnice nemohou v současné době porovnávat krev pacientů se stejnou frekvencí jako obvykle. Při operacích a zákrocích, které vyžadují použití krve, musí nemocnice používat krev typu 0, protože je bezpečná pro všechny pacienty.

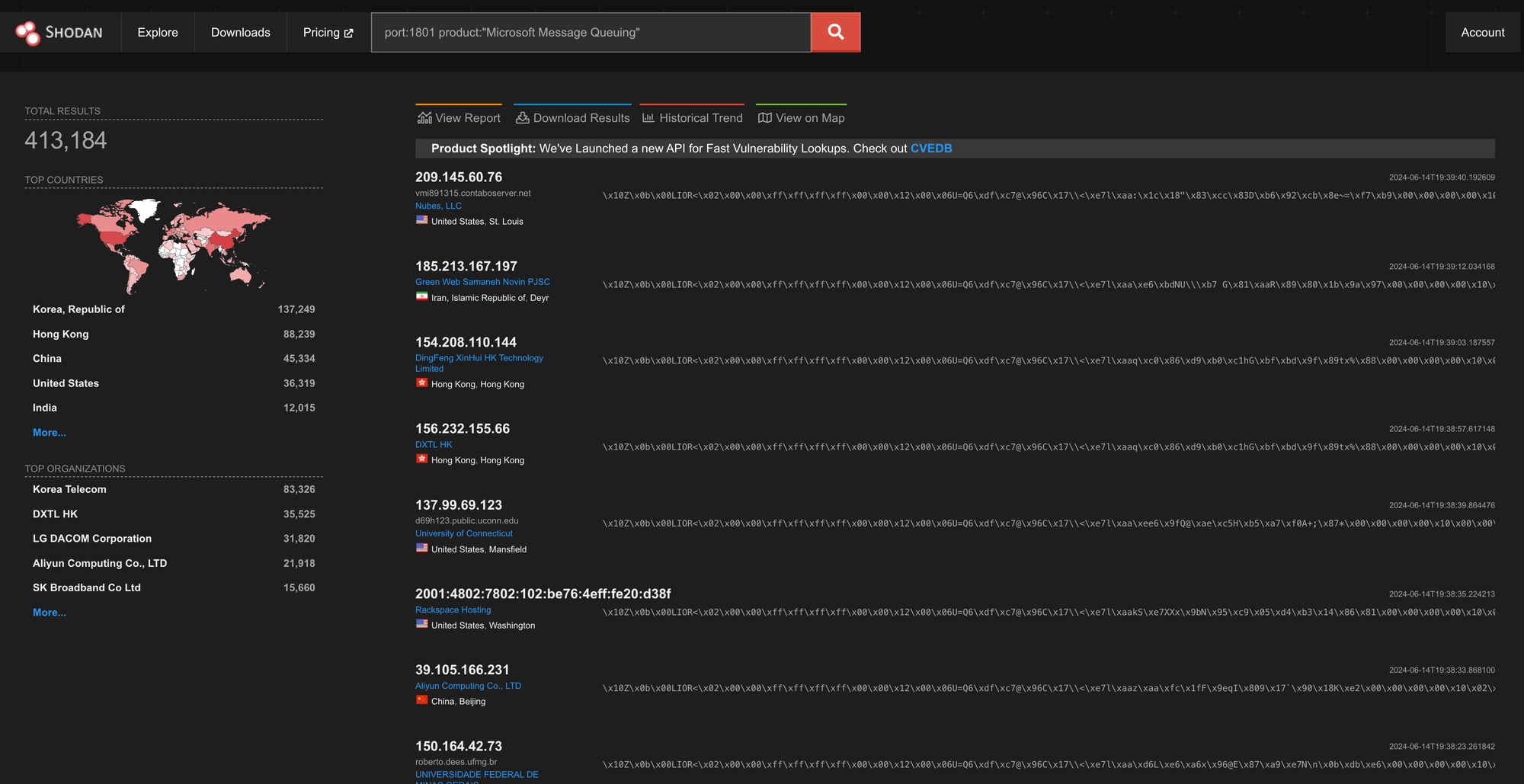

Microsoft opravuje kritickou zranitelnost a zero-day zranitelnost

Společnost Microsoft odhalila aktualizace pro 51 zranitelností, z nichž jedna byla označena jako "kritická".

Tato chyba (CVE-2024-30080) představuje chybu vzdáleného spuštění kódu (RCE) v systému MSMQ (Microsoft Message Queuing) a společnost Microsoft jí přidělila skóre CVSS 9,8, přičemž její zneužití označila za "pravděpodobnější".

"Společnost Microsoft doporučila vypnout službu do doby, než bude možné nainstalovat aktualizaci."

Vyhledávání na Shodanu odhalilo více než milion hostů s otevřeným portem 1801 a více než 400 000 výsledků pro 'msmq'." Vzhledem k tomu, že se jedná o RCE zranitelnost, očekával bych že tato zranitelnost bude v blízké době aktivně zneužívána.

Zero-dat zranitelnost, která byla zveřejněna v únoru, je chyba na úrovni protokolu DNSSEC.

"Zranitelnost existuje ve validaci DNSSEC, která může útočníkovi umožnit zneužít standardní protokoly DNSSEC určené pro integritu DNS tím, že využije nadměrné prostředky resolveru a způsobí odepření služby legitimním uživatelům," vysvětlil Diksha Ojha, vývojář společnosti Qualys.

V různých implementacích DNS včetně BIND, PowerDNS a Unbound již byla tato zranitelnost opravena.

"Dnes zveřejněná zpráva CVE-2023-50868 neposkytuje další informace o tom, proč nebyla tato zranitelnost opravena dříve," řekl Adam Barnett, vedoucí softwarový inženýr společnosti Rapid7.

Chyby v routeru Netgear WNR614 umožňují převzetí zařízení, oprava není k dispozici

Výzkumníci našli půl tuctu zranitelností různé závažnosti, které ovlivňují Netgear WNR614 N300, cenově výhodný router, který se ukázal jako oblíbený mezi domácími uživateli a malými firmami.

Zařízení dosáhlo konce životnosti (EoL) a společnost Netgear jej již nepodporuje, ale díky své spolehlivosti, snadnému použití a výkonu je stále přítomno v mnoha prostředích.

Výzkumníci společnosti RedFox Security objevili v routeru šest zranitelností, které sahají od obcházení ověřování a slabých zásad pro zadávání hesel až po ukládání hesel v plaintextu a odhalení PIN kódu WPS (Wi-Fi Protected Setup).

CVE-2024-36787: umožňuje útočníkovi obejít ověřování a získat přístup k rozhraní pro správu. Chyba umožňuje neoprávněný přístup k nastavení routeru, což představuje vážnou hrozbu pro zabezpečení sítě a citlivá uživatelská data.

CVE-2024-36788: router má nesprávně nastavený příznak HTTPOnly pro soubory cookie. Útočník může tuto zranitelnost využít k zachycení a získání přístupu k citlivé komunikaci mezi routerem a zařízeními, která se k němu připojují.

CVE-2024-36790: router ukládá přihlašovací údaje v plaintextu, což útočníkovi usnadňuje získání neoprávněného přístupu, manipulaci s routerem a odhalení citlivých dat.

CVE-2024-36792: implementace funkce WPS Wi-Fi umožňuje útočníkům získat přístup k PIN kódu routeru.

Vzhledem k tomu, že router dosáhl úrovně EoL, neočekává se, že by společnost Netgear vydala aktualizace zabezpečení pro tyto zranitelnosti. Uživatelé, kteří se stále spoléhají na Netgear WNR614, by měli zvážit jeho výměnu za model, který je výrobcem aktivně podporován a poskytuje lepší zabezpečení.

Společnost Arm varuje před aktivně zneužívanou Zero-Day zranitelností v GPU ovladačích

Společnost Arm varuje před bezpečnostní chybou v ovladači jádra grafického procesoru Mali, která byla podle ní aktivně zneužita.

Problém je sledován jako CVE-2024-4610 a týká se následujících produktů.

- Ovladač jádra GPU Bifrost (všechny verze od r34p0 do r40p0)

- Ovladač jádra GPU Valhall (všechny verze od r34p0 do r40p0)

"Neprivilegovaný uživatel může provádět operace se zpracováním paměti GPU a získat tak přístup k již uvolněné paměti" uvedla společnost minulý týden

Zranitelnost byla vyřešena v ovladači jádra GPU Bifrost a Valhall r41p0.

Již dříve odhalené zero-day chyby v grafickém procesoru Arm Mali - CVE-2022-22706, CVE-2022-38181 a CVE-2023-4211 - byly využity komerčními výrobci spywaru k vysoce cíleným útokům na zařízení se systémem Android, přičemž zneužití poslední jmenované chyby je spojeno s italskou společností Cy4Gate.

Uživatelům dotčených produktů se doporučuje aktualizovat na příslušnou verzi, aby se zabezpečili proti potenciálním hrozbám.