Security Sunday 25/2024

Vítejte u Security Sunday, Vašeho týdenního shrnutí novinek ze světa cybersecurity.

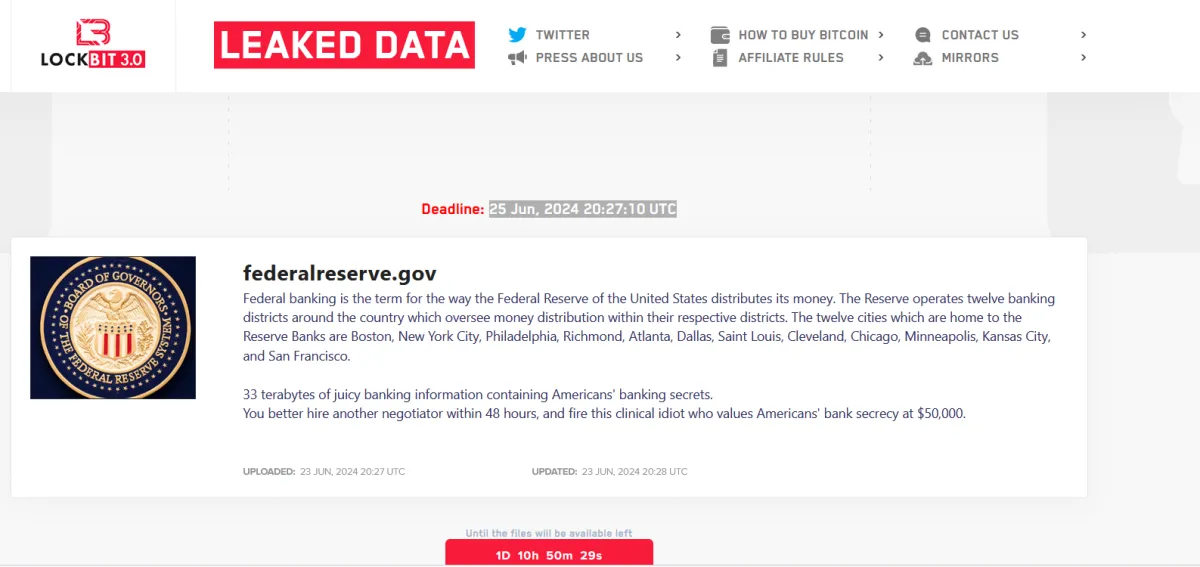

Lockbit oznámil že pronikl do Federálního rezervního systému USA

Ransomware skupina Lockbit oznámila, že pronikla do systémů Federálního rezervního systému Spojených států a exfiltrovala 33 TB citlivých dat.

Ransomware skupina Lockbit oznámila, že pronikla do systémů Federálního rezervního systému Spojených států a exfiltrovala 33 TB citlivých dat.

"33 terabajtů šťavnatých bankovních informací obsahujících bankovní tajemství Američanů"

Skupina nezveřejnila žádný vzorek ukradených dat.

Mnozí odborníci jsou k oznámení zločinecké skupiny skeptičtí. Federální rezervní systém je vysoce prestižním cílem a narušení dat by mohlo mít vážné následky. Mnozí se domnívají, že oznámení skupiny je jen pro upoutání pozornosti.

Na začátku června FBI informovala, že získala více než 7 000 dešifrovacích klíčů LockBit.

Probllama: Zranitelnost Ollama Remote Code Execution (CVE-2024-37032)

Společnost Wiz Research objevila v systému Ollama snadno zneužitelnou zranitelnost Remote Code Execution sledovanou jako CVE-2024-37032 a nazvanou "Probllama".

Ollama je jedním z nejoblíbenějších open-source projektů pro spouštění modelů umělé inteligence s více než 70 tisíci hvězdičkami na GitHubu a stovkami tisíc měsíčních stažení na Docker Hubu.

Společnost Wiz Research objevila v systému Ollama snadno zneužitelnou zranitelnost Remote Code Execution sledovanou jako CVE-2024-37032 a nazvanou "Probllama".

Výzkum ukazuje, že od 10. června existuje velké množství instancí Ollama se zranitelnou verzí, které jsou bez jakéhokoli ověření vystaveny do internetu.

Je důležité zmínit, že Ollama nepodporuje ověřování out-of-the-box. Obecně se doporučuje nasadit Ollamu za reverzní proxy server, aby se vynutilo ověřování.

Společnost Ollama provedla opravu přibližně za 4 hodiny po obdržení prvního hlášení o problému, což svědčí o působivé rychlosti reakce a závazku k zabezpečení jejich produktů.

Uživatelům produktu Ollama doporučujeme, aby aktualizovali svou instalaci na verzi 0.1.34 nebo novější.

Zranitelnost v AirPodech umožňuje odposlech

Společnost Apple vydala aktualizaci firmwaru pro sluchátka AirPods, která by mohla umožnit záškodníkovi získat neoprávněný přístup ke sluchátkům.

Problém s ověřováním, sledovaný jako CVE-2024-27867, se týká sluchátek AirPods (2. generace a novější), AirPods Pro (všechny modely), AirPods Max, Powerbeats Pro a Beats Fit Pro.

"Když vaše sluchátka hledají požadavek na připojení k jednomu z vašich dříve spárovaných zařízení, útočník v dosahu Bluetooth může být schopen podvrhnout zamýšlené zdrojové zařízení a získat přístup k vašim sluchátkům," uvedla společnost Apple

Jinými slovy, protivník ve fyzické blízkosti by mohl zranitelnost zneužít k odposlouchávání soukromých konverzací. Apple uvedl, že problém byl vyřešen vylepšenou správou stavu.

Za objevení a nahlášení chyby je považován Jonas Dreßler. Apple chybu opravil v rámci aktualizace firmwaru AirPods 6A326, 6F8 a aktualizace firmwaru Beats 6F8.

P2Pinfect se zaměřuje na servery Redis

Červ P2Pinfect se používá při útocích na servery Redis. Cílem útoku je nasadit ransomware nebo software pro těžbu kryptoměn.

Výzkumníci společnosti Cado Security varovali, že červ P2Pinfect se používá při útocích na servery Redis. Cílem útoku je nasadit ransomware nebo software pro těžbu kryptoměn.

V červenci 2023 výzkumníci z oddělení 42 společnosti Palo Alto Networks poprvé objevili P2P červa P2PInfect, který se zaměřuje na servery Redis běžící v systémech Linux i Windows.

V prosinci 2023 objevila společnost Cado Security Labs novou variantu P2Pinfect, která se zaměřovala na routery a IoT. Tato varianta byla zkompilována pro architekturu MIPS.

Červ je napsán v programovacím jazyce Rust a cílí na Redis instance pomocí zranitelnosti CVE-2022-0543 (CVSS skóre 10.0).

V září 2023 společnost Cado Security Labs oznámila, že od 28. srpna zaznamenala 600násobný nárůst provozu P2Pinfect. Výzkumníci poukázali na to, že malware nakonec neměl jiný cíl než se šířit, nicméně nová aktualizace P2Pinfect zavedla ransomware a crypto miner payload.

Poslední kampaň začala 23. června 2024. Škodlivý software se šíří pomocí replikačních funkcí Redisu.

"P2Pinfect je červ, takže všechny infikované počítače hledají na internetu další servery, které by mohly infikovat stejným vektorem, který je popsán výše. P2Pinfect také obsahuje základní bruteforce SSH nástroj, kdy vyzkouší několik běžných hesel u několika běžných uživatelů, ale úspěšnost tohoto vektoru infekce se zdá být mnohem menší než u Redisu. Po úspěšném útoku vloží červ SSH klíč do souboru autorizovaných klíčů pro aktuálního uživatele a spustí sérii příkazů, které zabrání přístupu k Redis instanci" uvádí se ve zprávě zveřejněné společností Cado.

Výzkumníci se domnívají, že P2Pinfect může být také využit jako nájemný botnet, který umožňuje svým zákazníkům nasazovat další payloady.

TeamViewer napaden hackerským útokem

TeamViewer varuje, že její firemní prostředí bylo napadeno hackerským útokem skupiny ATP29

Společnost TeamViewer varuje, že její firemní prostředí bylo napadeno kybernetickým útokem, přičemž podle kyberbezpečnostní firmy se jednalo o hackerskou skupinu APT.

"Ve středu 26. června 2024 zjistil náš bezpečnostní tým nesrovnalost v interním firemním IT prostředí. Okamžitě jsme aktivovali náš reakční tým a postupy, zahájili jsme vyšetřování společně s týmem celosvětově uznávaných odborníků na kybernetickou bezpečnost a provedli nezbytná nápravná opatření." uvedla společnost TeamViewer

Zprávu o narušení jako první zveřejnil na serveru Mastodon odborník na IT bezpečnost Jeffrey, který sdílel části upozornění sdíleného na nizozemském portálu Digital Trust Center, který vláda, bezpečnostní experti a nizozemské společnosti používají ke sdílení informací o kybernetických bezpečnostních hrozbách.

Dne 27. června 2024 obdržel Health-ISAC od důvěryhodného zpravodajského partnera informaci, že APT29 aktivně využívá Teamviewer. APT29 je ruská skupina napojená na ruskou zahraniční zpravodajskou službu (SVR).

"Health-ISAC doporučuje zkontrolovat protokoly a zjistit neobvyklý provoz na vzdálené ploše. Bylo pozorováno, že aktéři hrozeb využívají nástroje pro vzdálený přístup. Bylo pozorováno, že Teamviewer využívají útočníci spojení s APT29."

TeamViewer uvádí, že hodlá být ohledně narušení transparentní a průběžně bude aktualizovat stav vyšetřování, jakmile budou k dispozici další informace.

Ačkoli se prý snaží být transparentní, stránka "TeamViewer IT security update" obsahuje HTML tag noindex <meta name="robots" content="noindex"> , který brání indexování dokumentu vyhledávači.