SECURITY SUNDAY 34/2024

Podvodná Facebooková reklama na ČSOB krade data uživatelů

Útočníci začali používat progresivní webové aplikace (PWA), se kterými se vydávají za bankovní aplikace a kradou přihlašovací údaje uživatelům systémů Android a iOS.

ESET uvádí, že kampaně využívají širokou škálu metod k oslovení cílové skupiny, včetně automatických hovorů, SMS zpráv (smishing) a dobře zpracované malvertisingové kampaně na Facebooku.

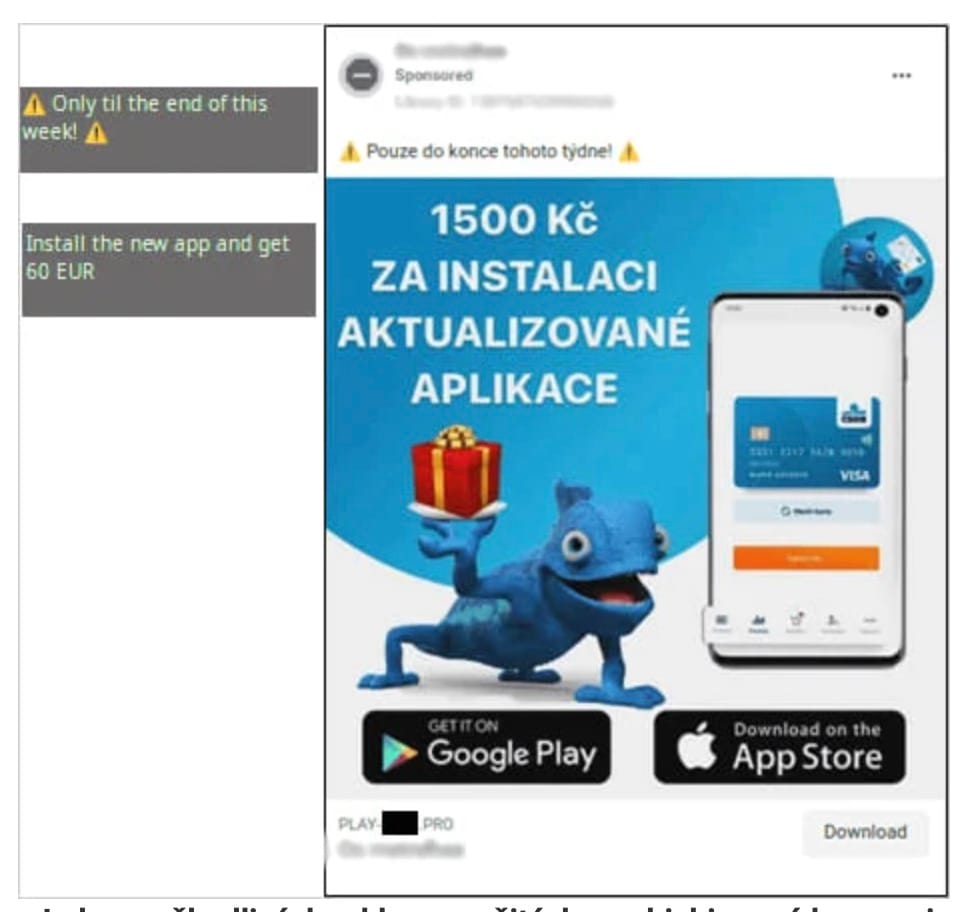

V škodlivé reklamní kampani útočníci propagují časově omezené nabídky, například finanční odměny za instalaci údajně kritické aktualizace aplikace.

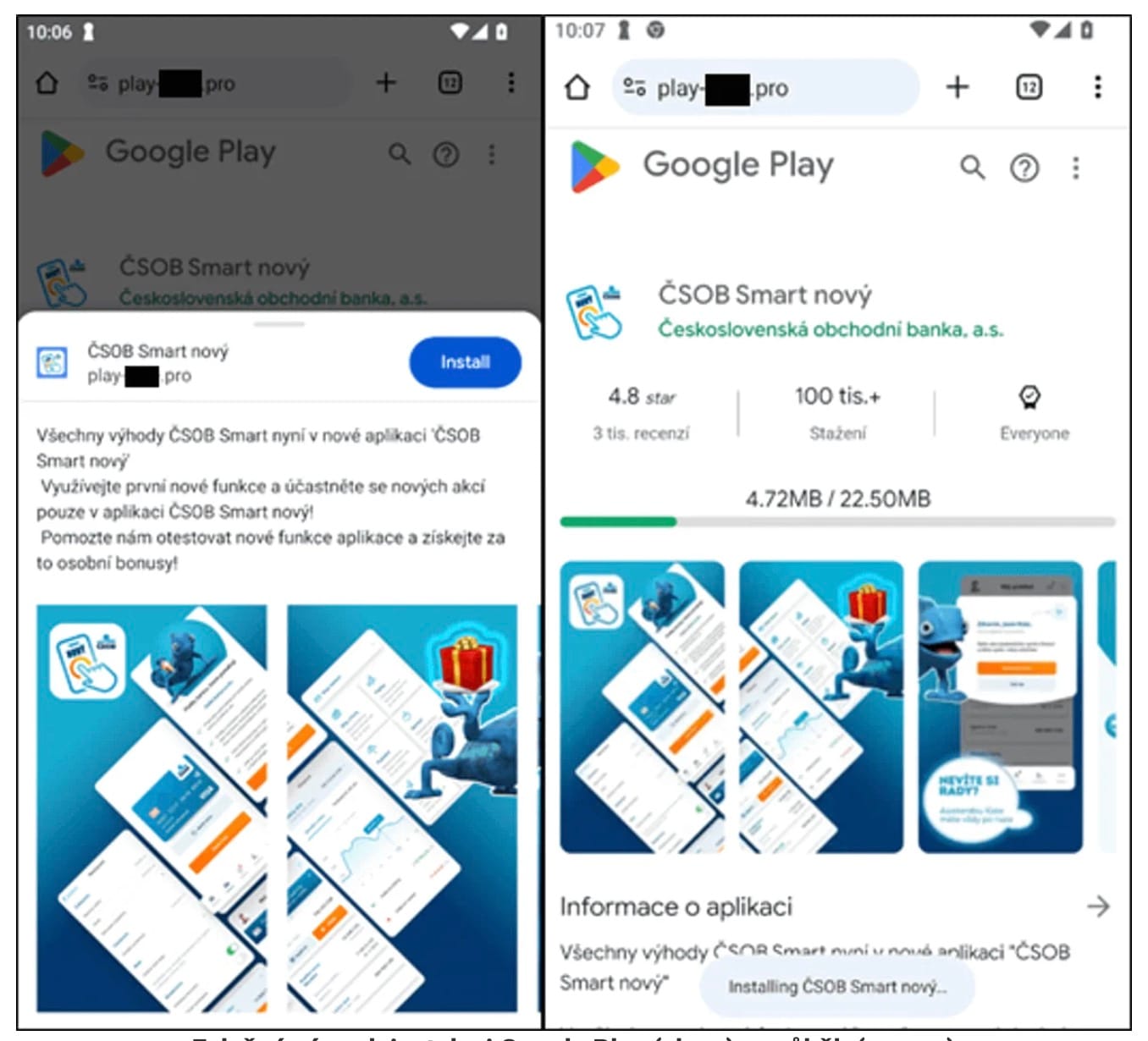

V závislosti na zařízení (ověřuje se pomocí HTTP hlavičky User-Agent) se po kliknutí na reklamu oběť dostane na falešnou stránku Google Play nebo App Store.

Kliknutí na tlačítko "Instalovat" vyzve uživatele k instalaci škodlivého PWA, které se vydává za bankovní aplikaci. V některých případech je v systému Android škodlivá aplikace nainstalována ve formě WebAPK - nativního APK generovaného prohlížečem Chrome.

V konečném důsledku může útočník aplikace PWA aktualizovat nebo upravovat bez interakce s uživatelem, což umožňuje dynamicky upravovat phishingovou kampaň tak, aby byla úspěšnější.

Zneužívání PWA k phishingu je nebezpečný nastupující trend, který by mohl nabýt nových rozměrů s tím, jak si stále více kyberzločinců uvědomuje jeho potenciál a výhody.

Kritická zranitelnost v pluginu LiteSpeed Cache může útočníkům umožnit převzít kontrolu nad miliony webových stránek

LiteSpeed Cache je nejoblíbenější plugin pro zrychlení WordPress webů s více než 5 miliony aktivních instalací a podporou WooCommerce, bbPress, ClassicPress a Yoast SEO.

Chyba sledovaná jako CVE-2024-28000 umožňuje zvýšení oprávnění bez nutnosti autorizace. Za celý problém může slaboá kontrolou hashe v LiteSpeed Cache až do verze 6.3.0.1.

Úspěšné zneužití umožňuje jakémukoli návštěvníkovi získat přístup na úrovni správce, který lze využít k úplnému ovládnutí webových stránek se zranitelnou verzí LiteSpeed Cache instalací škodlivých pluginů, změnou kritických nastavení, přesměrováním provozu na škodlivé webové stránky, distribucí malwaru návštěvníkům nebo krádeží uživatelských dat.

Vývojový tým sice minulé úterý vydal verze, které tuto kritickou bezpečnostní chybu řeší, ale statistiky stahování ukazují, že plugin byl stažen jen něco málo přes 2,5 milionkrát, takže více než polovina všech webových stránek, které jej používají, je pravděpodobně vystavena této chybě.

CISA varuje před kritickou zranitelností v Jenkinsu zneužívanou při ransomware útocích

Americká Agentura pro kybernetickou bezpečnost a bezpečnost infrastruktury (CISA) dodala do svého katalogu známých zneužívaných zranitelností (KEV) kritickou bezpečnostní chybu ovlivňující systém Jenkins poté, co byla zneužita při ransomware útocích.

Zranitelnost, sledovaná jako CVE-2024-23897 (skóre CVSS: 9,8), je chyba která může vést ke spuštění kódu.

"CVE-2024-23897 je neautentizovaná zranitelnost LFI, která umožňuje útočníkům číst libovolné soubory na serveru Jenkins."

Chybu poprvé odhalili bezpečnostní výzkumníci společnosti Sonar v lednu 2024. Chyba byla vyřešena ve verzích Jenkins 2.442 a LTS 2.426.3 vypnutím funkce parseru příkazů.

APT Velvet Ant napojená na Čínu využívá zero-day v routerech Cisco

Výzkumníci ze společnosti Sygnia oznámili, že na Čínu napojená APT skupina Velvet Ant zneužívá nedávno odhalený zero-day CVE-2024-20399 v routerech Cisco k převzetí síťových zařízení.

Chyba se nachází v CLI softwaru Cisco NX-OS, autentizovaný lokální útočník může chybu zneužít ke spuštění libovolných příkazů jako root.

"Tato zranitelnost je způsobena nedostatečnou validací argumentů, které jsou předávány specifickým konfiguračním příkazům CLI. Útočník může tuto zranitelnost zneužít tak, že jako argument dotčeného konfiguračního příkazu CLI uvede podvržený vstup." uvádí se v Cisco advisory.

Zároveň ale Cisco upozorňuje, že tuto zranitelnost mohou na zařízení Cisco NX-OS úspěšně zneužít pouze útočníci s platnými přihlašovacími údaji.

Severokorejská APT Lazarus aktivně zneužívá zero-day v systému Windows

Bezpečnostní výzkumníci ze společnosti Gen Threat Labs spojují jeden ze zneužitých zero-days, které Microsoft opravil minulý týden.

Zranitelnost, sledovaná jako CVE-2024-38193 a označená společností Microsoft jako "aktivně zneužívaná", umožňuje v nejnovějších operačních systémech Windows získat oprávnění SYSTEM.

Gen, která sdružuje značky Norton, Avast, LifeLock a Avira, zveřejnila infrormaci spojující zneužití s Lazarusem prostřednictvím rootkitu FudModule. Společnost však nezveřejnila žádné indikátory ani technickou dokumentaci, které by toto spojení podporovaly.

Společnost Avast již dříve dokumentovala FudModule jako součást sady nástrojů, které používá Lazarus APT.

Správcům systému se doporučuje co nejdříve aplikovat bezpečnostní záplaty.