SECURITY SUNDAY 35/2024

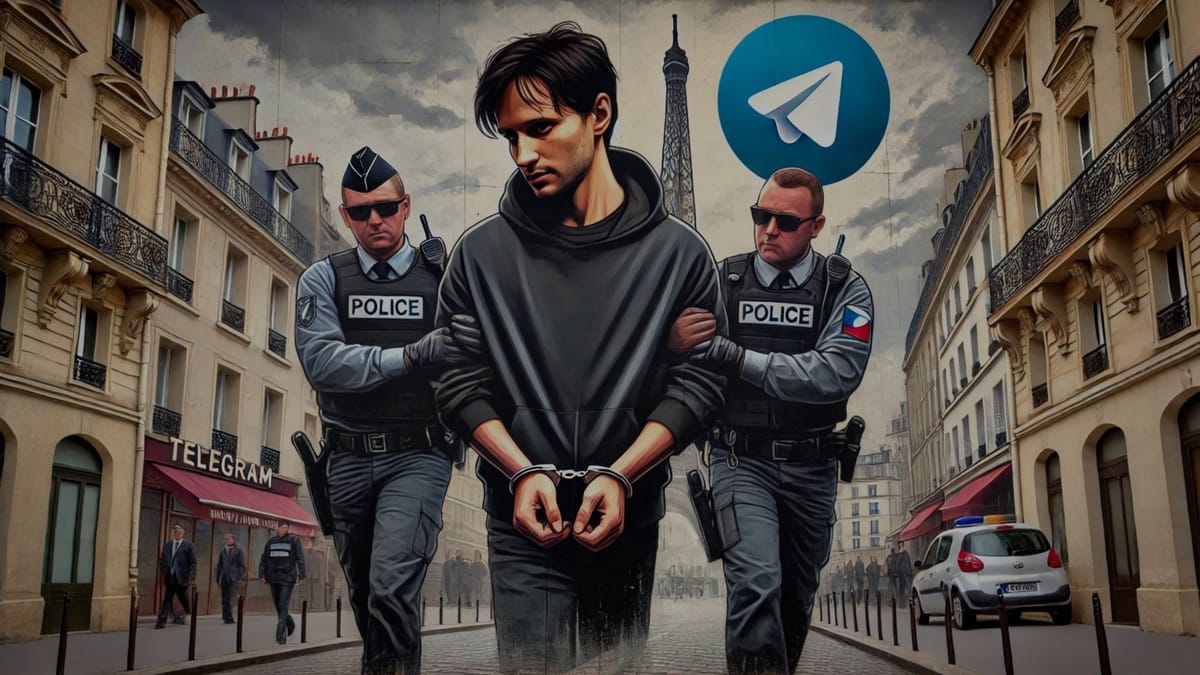

Zakladatel telegramu zatčen ve Francii

Pavel Durov, zakladatel a generální ředitel oblíbené aplikace pro komunikaci Telegram, byl v sobotu zatčen ve Francii kvůli nedostatečné regulaci obsahu. Francouzská policie údajně sledovala úroveň moderování obsahu, která přetvářela aplikaci na útočiště pro různé druhy trestné činnosti, včetně obchodu s drogami, dětské pornografie, praní špinavých peněz a podvodu. Tento nezaujatý přístup k moderování na Telegramu je dlouhodobým sporným bodem, který podněcuje kybernetickou kriminalitu a tuto platformu přetváří na místo pro distribuci škodlivého softwaru, prodej ukradených dat a jiného nelegálního zboží.

Hlavní sídlo Telegramu se nachází v Dubaji a k červenci 2024 měl více než 950 milionů aktivních uživatelů měsíčně. Nedávno spustil v aplikaci vlastní prohlížeč a Mini App Store, čímž se efektivně proměnil ve super aplikaci, obdobu WeChat.

Telegram reagoval na zatčení tvrzením, že "dodržuje zákony EU, včetně zákona o digitálních službách", a že jeho metody moderování jsou "v souladu se standardy průmyslu a neustále se zlepšují". Rovněž prohlásil, že je "absurdní tvrdit, že platforma nebo její vlastník jsou odpovědní za zneužívání této platformy."

Francouzský prezident Emmanuel Macron řekl, že zatčení Durova nebylo politickým rozhodnutím a že vláda nebyla do operace zapojena. Její provedení prý bylo součástí soudního vyšetřování. Zástupci státního zastupitelství uvedli, že zadržení souvisí s vyšetřováním, které bylo zahájeno 8. července 2024, a týká se trestné činnosti na platformě a nedostatečné spolupráce s policií. Jeden anonymní člověk je vyšetřován za to, že byl spoluúčastníkem na šíření dětské pornografie a drog přes Telegram.

Tyto události vyvolaly debatu o svobodě projevu a cenzuře a opět přitáhly pozornost k šifrovacím praktikám Telegramu. "Pokud nezahájíte manuálně šifrovaný „Tajný chat“, veškerá vaše data jsou viditelná na serveru Telegramu“ uvedl Matthew Green, výzkumník v oblasti bezpečnosti.

Notion opouští Rusko a ukončí účty v září

Notion, populární nástroj pro produktivitu, který kombinuje poznámky, tvorbu dokumentů, správu úkolů, databáze a různé nástroje pro spolupráci v reálném čase oznámil, že opustí ruský trh a ukončí všechny pracovní prostory a účty Ruských uživatelů.

Toto rozhodnutí bylo učiněno kvůli omezením zavedeným americkou vládou na poskytovatele softwarových služeb, což činí další fungování v Rusku prakticky nemožné.

Notion nyní smaže všechny ruské účty na jeho platformě a zruší pracovní prostory v zemi, přičemž uživatelům dává do 8. září možnost vytáhnout svá data. Po tomto datu nebude pro dotčené uživatele způsob, jak přistupovat k jejich datům na Notionu.

Změna se však nedotkne majitelů pracovních prostorů, kteří nejsou v Rusku a spolupracují s uživateli z této země. Jejich pracovní prostory nebudou smazány, avšak jejich ruským spolupracovníkům nebude dovolen přístup k těmto datům.

Předplatné plány pro dotčené uživatele budou jednostranně ukončeny 9. září 2024 a nebudou jim od Notionu účtovány žádné další poplatky.

O výjimky mohou žádat pouze majitelé pracovních prostorů, kteří nejsou v Rusku a spolupracují s uživateli z této země.

Stealthy 'sedexp' Linux malware se dva roky vyhýbal detekci

Stealthy Linux malware pojmenovaný 'sedexp' úspěšně uniká detekci již od roku 2022 díky využití techniky perzistence, která dosud není zahrnuta do MITRE frameworku.

Malware byl objeven společností Stroz Friedberg, která se zabývá řízením rizik. Sedexp umožňuje operátorům vytvářet reverzní shell pro vzdálený přístup a prohlubovat tak útok.

Sedexp pracuje prostřednictvím systému 'udev', který je v Linuxu zodpovědný za správu zařízení. Tento systém obsahuje konfigurační textové soubory nazývané udev pravidla, které určují, jak správce zařízení reaguje na určitá zařízení nebo události. Malware přidává do kompromitovaných systémů vlastní udev pravidlo, které se spustí vždy, když je přidáno nové zařízení do systému. Tento způsob zneužití je pro malware skutečně výhodný, protože /dev/random je zásadní systémovou součástí Linuxu.

K dalším technikám, které malware využívá k omezení detekce, patří maskování jeho procesů tak, že napodobují legitimní systémové procesy a jeho schopnost upravit obsah paměti, aby v ní bylo možné zakrýt soubory obsahující řetězec "sedexp". Dále může upravit obsah paměti tak, aby do ní bylo možné vložit škodlivý kód nebo změnit chování existujících aplikací a systémových procesů.

Podle společnosti Stroz Friedberg byl malware využit nejméně od roku 2022 k skrytí skriptu pro odchytávání kreditních karet na napadených webových serverech, což naznačuje, že jde především o finančně motivované útoky.

Americká Radio Relay League zaplatila ransomware výkupné 1 milion dolarů

Americká Radio Relay League (ARRL) potvrdila, že zaplatila výkupné 1 milion dolarů po kybernetickém útoku na své systémy v květnu tohoto roku. Útok byl pravděpodobně proveden skupinou Embargo ransomware a ovlivnil 150 zaměstnanců. Společnost ujistila, že po provedení útoku podnikla všechna nezbytná opatření k ochraně dat a zamezení jejich dalšího šíření.

Společnost ARRL zaplatila výkupné ne proto, aby zabránila úniku ukradených dat online, ale proto, aby získala nástroj k dešifrování a obnovila systémy, které byly v průběhu útoku postiženy.

ARRL v komunikaci uvádí, že výše výkupného byla neúměrně vysoká vzhledem k tomu, že poskytovatel je malá nezisková organizace s omezenými zdroji. Útočníci podle ARRL nesprávně předpokládali, že má organizace rozsáhlé pojištění schopné pokrýt náklady na výkupné v řádech milionů dolarů. Po několika dnech napjatých jednání se ARRL rozhodla zaplatit výkupné 1 milion dolarů. Tato částka, spolu s náklady na obnovu, byla většinou pokryta jejich pojišťovací smlouvou.

V současné době jsou většina systémů ARRL obnoveny a očekává se, že obnova všech postižených serverů podle "nových infrastrukturních směrnic a nových standardů" potrvá až dva měsíce. Nejméně postižené servery pro interní použití jsou prioritou pro obnovu.